Návrh nového ZoKB schválen Poslaneckou sněmovnou

Návrh nového zákona o kybernetické bezpečnosti byl v pátek schválen Poslaneckou sněmovnou a může tak pokračovat do Senátu.

V rámci Poslanecké sněmovny doznal původní návrh zákona z pera NÚKIB několika významných změn, z nichž ty nejvýznamnější se týkaly zmírnění některých navržených mechanismů v oblasti zabezpečení dodavatelských řetězců.

Vzhledem k tomu, že právě tato oblast byla politicky zdaleka nejspornější, a zdá se, že se ji legislativcům podařilo vyřešit formou obecně přijatelného kompromisu, lze předpokládat, že v Senátu by mělo být schválení zákona relativně bezbolestné a že v průběhu druhé poloviny roku tak nový zákon vstoupí v platnost.

Publikován MITRE ATT&CK v17

Organizace MITRE publikovala v uplynulém týdnu již 17. verzi rámce ATT&CK, který je v bezpečnostní komunitě masivně využíván a představuje de facto standard pro kategorizaci postupů (tzv. taktik, technik a procedur/TTP) škodlivých aktérů.

Nejvýznamnější změnou, kterou nový update přináší, je doplnění platformy „ESXi“ (resp. doplnění TTP specifických pro útoky na tento hypervisor) do matice Enterprise. Kromě této úpravy bylo do stejné matice zahrnuto i 140 nových analytických pravidel využitelných pro detekci vybraného škodlivého chování, nebo detailnější popis možností sběru auditních záznamů pro detekci konkrétních technik útoků.

Drobné úpravy zaznamenala i matice Mobile. Kompletní seznam změn naleznete v případě zájmu na attack.mitre.org.

Google upustil od plánů na eliminaci cookies třetích stran v prohlížeči Chrome

Google po letech příprav a odkladů v úterý definitivně ustoupil od plánu zrušit podporu cookies třetích stran v prohlížeči Chrome. Projekt Privacy Sandbox, který měl nabídnout technologickou náhradu těchto cookies (které jsou aktuálně užívány mj. pro cílení reklamy) a omezit tak možnosti sledování uživatelů napříč weby, tak svého hlavního plánovaného cíle nedosáhne. Rozhodnutí společnosti Google de facto znamená zachování stávajícího modelu online reklamy, který je na sledování uživatelů popsaným způsobem postavený. Zmínku přitom zaslouží, že ostatní dominantní prohlížeče blokování cookies třetích stran již řadu let umožňují.

Google i nadále plánuje zavést některé dílčí prvky Privacy Sandboxu, jako je např. ochrana zdrojové IP adresy v anonymním režimu Chrome, avšak původní vize spojená s kompletní změnou fungování reklamního ekosystému a výrazně lepší ochranou soukromí jednotlivců na internetu zjevně naplněna nebude.

V souvislosti s prohlížečem Chrome zaslouží zmínku ještě jedna událost z uplynulého týdne, a to, že během probíhajícího antimonopolního řízení v USA vyjádřil zástupce společnosti OpenAI zájem o jeho koupi, pokud by byl Google nucen jej odprodat.

Nová analýza ukazuje zajímavý posun v RaaS ekosystému

Společnost Secureworks publikovala v uplynulém týdnu zajímavou analýzu nedávných změn v oblasti partnerských modelů nabízených skupinami poskytujícími ransomware jako službu (ransomware as a service – RaaS). Posun těchto skupin k méně tradičním přístupům autoři analýzy demonstrovali na příkladech dvou skupin – DragonForce a Anubis.

Skupina DragonForce dle zjištění výzkumníků začala od března umožňovat partnerům fungovat nad svou infrastrukturou „pod vlastní značkou“. Zájemcům tak nabízí poskytnutí administračních panelů, technických nástrojů, úložišť i stránek pro publikaci dat, avšak nenutí je využívat pro samotné šifrování dat vlastní ransomware.

Skupina Anubis pak v únoru rozšířila nabídku způsobů spolupráce, přičemž vedle klasického „RaaS modelu“, při němž partner s pomocí poskytnutých kryptografických nástrojů zašifruje data oběti, začala tato skupina nabízet i dva další kooperační modely. Jeden z nich je zaměřen na pomoc s vydíráním v případech, kdy partner skupiny „pouze“ odcizil data, bez zašifrování zdrojových úložišť, a druhý pak na monetizaci přístupu do IT prostředí určité organizace zajištěného partnerem.

Přestože jde v obou výše uvedených případech de facto o evoluci dříve využívaných metod spolupráce (např. s tzv. „initial access brokery“, kteří poskytují za úplatu přístup do IT prostředí různých organizací s pomocí různých postupů, ransomwarové skupiny kooperují již řadu let), rozšíření nabídky flexibilních modelů dobře demonstruje pokračující profesionalizaci i menších RaaS skupin a jejich snahu oslovit širší spektrum potenciálních spolupracovníků.

WhatsApp nově umožňuje explicitně posílit zabezpečení konverzací

Společnost WhatsApp ve středu informovala o doplnění nové funkce zaměřené na zvýšení ochrany citlivých konverzací do své stejnojmenné komunikační aplikace.

Nová funkce, nazvaná „Advanced Chat Privacy“ umožňuje s pomocí explicitního nastavení u konkrétní komunikace či skupinového chatu mj. zablokovat možnost exportu konverzace nebo automatického stahování médií do zařízení příjemců.

Publikován nový Data Breach Investigations Report, M-Trends Report a Internet Crime Report

Společnosti Verizon a Mandiant a také FBI publikovaly v uplynulém týdnu pravidelné roční zprávy, které shrnují jejich pohled na kybernetickou bezpečnost v předchozím roce.

Ze závěrů uvedených v jednotlivých zprávách zaslouží zmínku například:

- citelné zvýšení procenta bezpečnostních incidentů spojených s úniky dat, do nichž byl zapojen ransomware (44 % relevantních incidentů dle společnosti Verizon),

- využívání exploitů jako nejvýznamnějšího vektoru pro průnik do cílových prostředí (33 % případů, oproti 16 % případů, v nichž byly použity odcizené přihlašovací údaje, a 14 % případů, v nichž figuroval phishing, dle společnosti Mandiant) nebo

- o třetinu vyšší finanční ztráty nahlášené FBI v souvislosti s kybernetickými incidenty než v roce 2023 (celkem $16,6 miliardy).

Plné znění jednotlivých zpráv najdete na následujících odkazech:

- Verizon 2025 Data Breach Investigations Report

- Mandiant M-Trends 2025 Report

- FBI Internet Crime Report 2024

Útok na ruské vojáky s pomocí trojanizované mobilní aplikace

Výzkumníci společnosti Doctor Web v pondělí zveřejnili článek, v němž odhalili špionážní kampaň zaměřenou na ruské vojenské jednotky, která využívá trojanizovanou verzi populární mapové aplikace Alpine Quest. Upravená verze této aplikace, obsahující spyware klasifikovaný ze strany výše jmenované společnosti jako „Android.Spy.1292.origin“, byla šířena prostřednictvím telegramových kanálů a jednoho z ruských katalogů mobilních aplikací.

Po instalaci získával spyware přístup k citlivým údajům, včetně kontaktů, geolokačních dat a souborů uložených v zařízení nebo komunikace přes aplikace Telegram a WhatsApp, přičemž získaná data odesílal na C2 servery ovládané jeho autory (vybrané informace rovněž předával s pomocí Telegram botů).

Tato kampaň je zajímavá zejména tím, že je mezi veřejně publikovanými případy relativně ojedinělá svým cílením na ruské vojenské jednotky. Většina obdobných kybernetických útoků, které jsou v souvislosti s válkou na Ukrajině veřejně oznámeny, je totiž zaměřena na ukrajinské cíle.

Další zajímavosti

- V prvním kvartále bylo údajně publikováno a aktivně zneužíváno celkem 159 nových zranitelností, 28 % z nich bylo zneužíváno do 24 hodin od publikace

- 38 % vedoucích pracovníků je údajně ochotno nechat AI autonomně jednat v oblasti kybernetické obrany

- ETSI publikovala nový standard pro zabezpečení AI

- Do řady verzí NPM balíku Ripple ledger (XRPL) byl vložen malware

- Omezená znalost fungování Gitu často vede ke zveřejnění citlivých dat

- Severokorejské APT skupiny využívají ruskou infrastrukturu při kybernetických operacích

- Jihokorejský úřad pro ochranu osobních údajů publikoval závěry z analýzy přenosů dat do Číny ze strany aplikace DeepSeek

- WorkComposer, nástroj pro sledování zaměstnanců při práci, ukládal snímky obrazovek do nezabezpečeného S3 bucketu

- Shopify čelí hromadné žalobě v USA kvůli údajnému neoprávněnému shromažďování osobních údajů zákazníků

- FTC – americký regulátor – údajně nebude „přehnaně regulovat“ vývoj AI

- Škodliví aktéři začali (nijak překvapivě) využívat smrti papeže

- Nedokonalá záplata zranitelnosti Windows s sebou přináší nová rizika

- CSIRT.CZ: příběhy z patnácti let boje za bezpečný internet v Česku

- Nové tržiště Desired Effect představuje netradiční formát pro prodej zero-day zranitelností

- OpenAI GPT-4.1 bylo údajně třikrát jednodušší zneužít než předchozí verzi modelu

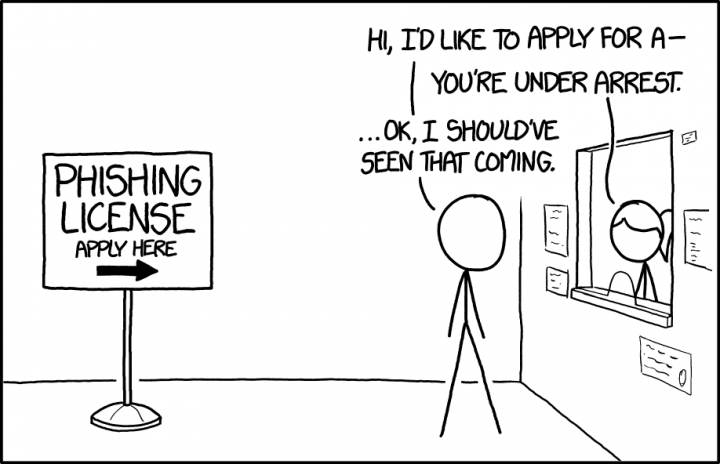

- I v roce 2025 lze stále snadno zneužívat digitální reklamu pro phishing

- Zranitelnost služby SSL.com umožňovala podvodně získat certifikát pro významné domény

Pro pobavení

Later, walking out of jail after posting $10,000 bail:„Wait, this isn't the street the county jail is on.“

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…